好的軟件基礎(chǔ)可為工業(yè)4.0保駕護(hù)航

強(qiáng)大的安全性是工業(yè)物聯(lián)網(wǎng)(IIoT)的基本要求。安全挑戰(zhàn)可以被視為在一個(gè)虛擬的生產(chǎn)工廠中,對(duì)系統(tǒng)的基礎(chǔ)設(shè)施存在許多要求,傳感器則可為操作人員提供接近實(shí)時(shí)校勘有關(guān)其所有資產(chǎn)的各種位置、方位、速度、溫度、壓力、鎖定狀態(tài)和振動(dòng)等數(shù)據(jù)...

在設(shè)計(jì)、開發(fā)和部署具有互操作性、安全且可靠的工業(yè)因特網(wǎng)時(shí),幾乎每個(gè)工業(yè)領(lǐng)域中的工程組織機(jī)構(gòu)都不缺少指導(dǎo)方針。

特別是工業(yè)因特網(wǎng)聯(lián)盟(IIC)和工業(yè)4.0工作小組都制訂相應(yīng)的指南和建議,分別是工業(yè)因特網(wǎng)參考架構(gòu)(IIRA)和工業(yè)4.0參考架構(gòu)模型(RAMI 4.0)。鑒于這些檔案內(nèi)容的相似性,兩種架構(gòu)之間必然存在相同和重復(fù)的內(nèi)容,這在針對(duì)兩大組織之間共同合作的現(xiàn)場(chǎng)討論中即可反映出來。

兩大機(jī)構(gòu)都坦承,強(qiáng)大的安全性是工業(yè)物聯(lián)網(wǎng)(IIoT)的基本要求。事實(shí)上,IIC最近推出了工業(yè)因特網(wǎng)安全架構(gòu)(IISF),提供在這方面的指導(dǎo)原則,同時(shí),隨著兩大組織不斷深入合作而在許多領(lǐng)域達(dá)成一致,安全已經(jīng)被公認(rèn)為是一個(gè)關(guān)鍵問題。

安全挑戰(zhàn)可以被視為在一個(gè)虛擬的生產(chǎn)工廠中,對(duì)系統(tǒng)的基礎(chǔ)設(shè)施存在許多要求。傳感器為操作人員提供了接近實(shí)時(shí)校勘有關(guān)其所有資產(chǎn)的各種位置、方位、速度、溫度、壓力、鎖定狀態(tài)和振動(dòng)等數(shù)據(jù)的能力。

在更高的安全層級(jí),可以根據(jù)這些數(shù)據(jù)的變化或不同的生產(chǎn)要求,對(duì)工藝工廠設(shè)置或甚至固件進(jìn)行遠(yuǎn)程更新。而生產(chǎn)數(shù)字和獲利能力更顯示出不同商業(yè)類型面臨安全問題;敏感信息必須要與傳感器的工程數(shù)據(jù)分開。

圖1顯示RAMI 4.0如何將這方面的考慮歸納為3D矩陣——由不同的分層、生命周期與價(jià)值流程,以及層次結(jié)構(gòu)共同組組成。

圖1:工業(yè)4.0的參考架構(gòu)模型(RAMI 4.0)

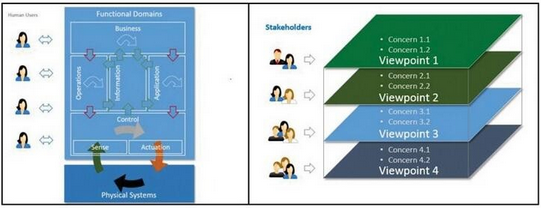

這與IIC IIRA模型中描述的“功能域”和“觀點(diǎn)”不謀而合(圖2)。

圖2:IIC功能域和觀點(diǎn)描述

為了理解如何為兩種機(jī)制更有效地提供安全基礎(chǔ),最好的方式是說明這兩種歸納結(jié)果代表了傳統(tǒng)上各自為政的信息技術(shù)(IT)和操作技術(shù)(OT)的融合。傳統(tǒng)的OT包含利用隔離形成的內(nèi)建安全性,而IT安全專注于保護(hù)企業(yè)資產(chǎn)。將二者結(jié)合在一起時(shí),將會(huì)暴露出兩種系統(tǒng)的安全問題,因?yàn)槿诤舷喈?dāng)于提供了一種潛在的方式存取各自較疏忽之處。

因此,很顯然地,不管兩種架構(gòu)之間存在什么樣的差異和相似性,兩個(gè)域彼此之間的隔離是任何兼容性建置的一個(gè)重要特性。尤其是數(shù)據(jù)的劃分極其重要,目的在于讓數(shù)據(jù)只保留給知情的一方存取。

專為控制和限制存取信息的安全中介固件解決方案,顯然在這樣的系統(tǒng)中扮演著潛在的角色。但他們只是復(fù)雜軟件階層中的一個(gè)組件,如果建置在不夠安全的基礎(chǔ)設(shè)施上,那么它們所提供的任何保護(hù)會(huì)立即失效。值得爭(zhēng)論的是,IT領(lǐng)域中盛行的復(fù)雜、單一軟件堆棧由于原本具有較大的攻擊面,在應(yīng)用到OT領(lǐng)域時(shí)將無法提供需要的安全等級(jí)。換句話說,建置任何可行的解決方案都需要安全且無需繞行的基礎(chǔ),以支持中間件提供的隔離作用。

也許關(guān)鍵點(diǎn)是,數(shù)據(jù)是使得IIoT成功且安全工作的推手。這意味著系統(tǒng)中固有的價(jià)值是在端點(diǎn)創(chuàng)造的——無論是會(huì)計(jì)的數(shù)據(jù)庫還是傳感器的溫度讀數(shù)。因此,確保它們盡可能安全是十分合理的想法。

為了不犧牲這些不同的數(shù)據(jù)源,IIoT的基礎(chǔ)必須為OT提供確定的安全性、彈性和可靠性,而且必須提升受保護(hù)的隱私和安全等級(jí),以保護(hù)整合方案的IT側(cè)。相反地,IT側(cè)必須確保改善彈性和安全等級(jí),以搭配其在隱私性、安全性和可靠性等方面的良好記錄。

如果所有這些互連系統(tǒng)都從頭開始設(shè)計(jì),而且設(shè)計(jì)時(shí)考慮到這種連接性,那么所有的目的都可以達(dá)成。但很顯然這并不是實(shí)用性主張!更好的建議是透過基于隔離核心的網(wǎng)關(guān)來保護(hù)端點(diǎn)本身。

隔離核心

雖然這種方法所根據(jù)的原則對(duì)于工業(yè)領(lǐng)域來說還比較新,但在其它領(lǐng)域已經(jīng)非常成熟了。隔離核心用于保護(hù)政府通訊系統(tǒng)的機(jī)密信息已經(jīng)有近10年的時(shí)間了,所以非常值得借鑒這種學(xué)術(shù)性理論的成功之道。

隔離核心的概念最早是John Rushby在1981年提出來的,他認(rèn)為,“應(yīng)該將硬件和軟件結(jié)合在一起,以便在共同的實(shí)體資源上實(shí)現(xiàn)多種功能,而不至于發(fā)生有害的相互干擾。”這種方法的優(yōu)點(diǎn)確實(shí)令人信服,以致于隔離核心的原則形成了多級(jí)獨(dú)立安全(MILS)計(jì)劃的基礎(chǔ)。

同樣地,在30年前,Saltzer和Schroeder就建議“系統(tǒng)的每個(gè)程序和每個(gè)用戶都應(yīng)該使用完成任務(wù)所需的最小權(quán)限進(jìn)行操作”。這種簡(jiǎn)單而又常用的“最小權(quán)限”(least privilege)原則在重要性不同的應(yīng)用彼此緊密執(zhí)行時(shí)變得勢(shì)在必行。

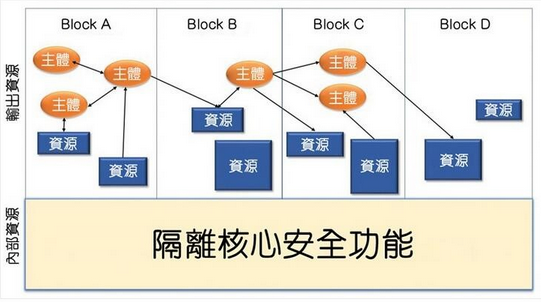

因此,隔離核心和最小權(quán)限的概念著重于模塊化的優(yōu)勢(shì),前者重點(diǎn)在于資源,后者則強(qiáng)調(diào)系統(tǒng)功能——這是Levin、Irvine和Nguyen在其“隔離核心中的最小權(quán)限”一文中提出這兩個(gè)概念融合時(shí)所強(qiáng)調(diào)的要點(diǎn)。

圖3:在隔離核心模塊上迭加最小權(quán)限原則,可根據(jù)主體與資源精確地形成流程控制

圖4顯示在隔離核心“區(qū)塊”(block)上迭加最小特權(quán)“主體”(主動(dòng)的、可執(zhí)行的實(shí)體)和“資源”,顯示可根據(jù)主體與資源支持流程控制。

圖4:簡(jiǎn)化隔離核心的實(shí)際應(yīng)用

硬件虛擬化

雖然隔離核心和最小權(quán)限的原則早已建立,但早期的建置試圖依賴于軟件虛擬化層,這通常會(huì)導(dǎo)致性能不穩(wěn),而且無法支持實(shí)時(shí)應(yīng)用。虛擬化曾經(jīng)在企業(yè)領(lǐng)域的流行之勢(shì)不可擋,使得芯片設(shè)計(jì)公司(包括Intel、AMD和ARM)不斷地增加每個(gè)CPU上的核心數(shù)量,并在硬件中建置對(duì)于虛擬化的先進(jìn)支持。從那時(shí)起,隔離核心才從只是一種純理論想法轉(zhuǎn)變成一種真正實(shí)用的方法。

市場(chǎng)上有幾種嵌入式虛擬機(jī)管理程序(hypervisor)產(chǎn)品,致力于在修訂后的操作系統(tǒng)(OS)架構(gòu)上達(dá)到類似的目標(biāo)。然而,為了使隔離核心的安全認(rèn)證達(dá)到優(yōu)化,必須部署最小權(quán)限原則,以盡量減小受信賴運(yùn)算基礎(chǔ)(TCB)及其表面攻擊,從而優(yōu)化網(wǎng)關(guān)提供的保護(hù)。

隔離核心的實(shí)用性

考慮到實(shí)用性,以用于產(chǎn)生生產(chǎn)數(shù)據(jù)的機(jī)床為例(圖5)。這些數(shù)據(jù)必須透過云端與待命的工廠工程師共享。在此例中的云端面主體可能是一個(gè)通用的操作系統(tǒng),例如Windows或Linux。也許這種操作系統(tǒng)容易受到自稱黑客者的攻擊。但重要的是黑客不能存取工廠面的主體——也許是一個(gè)實(shí)時(shí)操作系統(tǒng)(RTOS)或裸金屬應(yīng)用——即使云端面的主體受到威脅。依照最小權(quán)限原則建置的隔離核心具有幾個(gè)關(guān)鍵屬性,可以在這種場(chǎng)合得到優(yōu)化的結(jié)果。

快速 為了獲得接近原有的性能,隔離核心必須導(dǎo)入盡可能少的開銷,并盡量發(fā)揮硬件的虛擬化功能。

輕量 確保諸如驅(qū)動(dòng)程序、I/O和流程管理等操作系統(tǒng)功能由項(xiàng)目所接管,隔離核心將變得非常輕量,而且較不容易受到攻擊。

實(shí)用 隔離核心將透過向主體提交“虛擬主板”以支持傳統(tǒng)軟件的重復(fù)利用,從而使這些主體的安裝和執(zhí)行像原有的一樣。

安全 靜態(tài)分配可以確保隔離核心在完成搭建和部署后不再變化,并具有最佳的小攻擊面。

物聯(lián)網(wǎng)端點(diǎn)

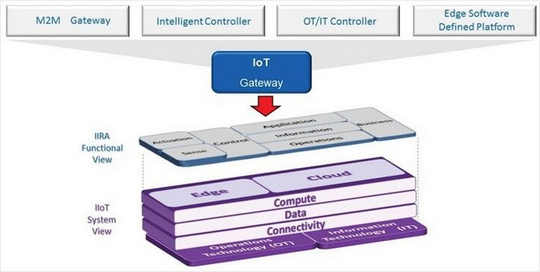

我們很容易就能了解如何在簡(jiǎn)單的機(jī)床范例(圖4)中建立原則,而這也可應(yīng)用于保護(hù)IoT端點(diǎn)。圖5說明了任意數(shù)量的數(shù)據(jù)源和IT世界之間的接口如何受到基于隔離核心的IoT網(wǎng)關(guān)保護(hù)。

圖5:利用隔離核心保護(hù)IoT端點(diǎn)

在這種場(chǎng)合中,工廠面對(duì)“受信任主體”的原則可進(jìn)一步擴(kuò)展,以支持平臺(tái)配置管理、監(jiān)測(cè)與分析等服務(wù),以及支持閑時(shí)數(shù)據(jù)(DAR)和移動(dòng)數(shù)據(jù)(DIM)的裸金屬安全服務(wù)(如加密)。安全啟動(dòng)技術(shù)確保了網(wǎng)關(guān)在啟動(dòng)時(shí)不至于較執(zhí)行時(shí)更易于受到攻擊。

圖6:IoT端點(diǎn)面臨的IISF威脅和弱點(diǎn)

此外,利用經(jīng)驗(yàn)證的隔離核心技術(shù),所開發(fā)的IoT網(wǎng)關(guān)可為基于IIRA或RAMI 4.0的兼容性解決方案提供了理想的基礎(chǔ),因?yàn)樗哂邪踩J(rèn)證、使用效率高,更實(shí)際的是,它能夠支持傳統(tǒng)軟件。

文章版權(quán)歸西部工控xbgk所有,未經(jīng)許可不得轉(zhuǎn)載。

服務(wù)咨詢

服務(wù)咨詢